Déjà être expert ça n'est pas grand chose - après tout il y en a environ 325 millions d'après Google. Pas comme les Senior Experts, les Executive Experts ou les Technical Evangelists :)

Ensuite le débat est clos, puisque la loi a été votée. L'avenir est à la

LOPPSI 2 (avec deux 'P', puisque cela signifie

Loi d'Orientation et de Programmation Pour la Sécurité Intérieure).

Enfin je n'ai pas lu le texte de loi, car le juridique est un domaine rébarbatif au possible pour les non-juristes (sauf ceux qui aiment à placer quelque locution latine au milieu d'un slide PowerPoint, mais ils se font rares).

Mais comme les

trolls restent nombreux et poilus en cette saison, essayons de réfléchir 5 minutes aux moyens

techniques d'empêcher le téléchargement d'oeuvres dites "protégées" (essentiellement films et musiques) - dont l'objet est par ailleurs d'être diffusées le plus largement possible.

Le texte de loi semble orienté à l'encontre du téléchargement. C'est une méthode comme une autre, car dans les années 80 circulaient déjà dans les cours de récréation disquettes Atari ou Amiga. Dans les années 90 ce furent les "LAN parties" qui favorisaient les échanges, puis au début des années 2000 il n'était pas rare de voir circuler pochettes ou spindles de CD dans les soirées. Depuis, tout le monde s'est converti au disque externe de 1 To (ou plus). Une taxe a d'ailleurs été votée en son temps sur les supports de stockage. L'échange via Internet avec des inconnus est certes plus pratique, mais finalement moins socialisant ...

Notons que le "téléchargement" reste une notion assez vague, le

peer-to-peer (P2P) ne représentant qu'une partie de l'iceberg composé du

streaming, des

newsgroups, du téléchargement direct (ex.

RapidShare) parfois payant, voire du piratage de

iTunes par des chinois.

Il serait donc techniquement nécessaire de contrôler tous les usages d'Internet. Pour cela, il existe 3 solutions (non mutuellement exclusives):

- Contrôler le serveur source (par exemple, mettre en place un faux serveur eDonkey). Cette solution - pratiquée par des sociétés comme MediaSentry - est légalement douteuse et ne passe pas à l'échelle, vu la prolifération de l'offre.

- Contrôler le réseau. Une solution très alléchante, mais qui présente deux inconvénients: elle ne supporte pas la cryptographie ; et elle nécessite une infrastructure technique de filtrage et de journalisation (à valeur probante) considérable, pour laquelle ni l'Etat ni les FAI ne sont prêts à payer.

- Contrôler le client final. Cette solution résout les deux problèmes précédents. C'est un peu le Cloud Computing appliqué à la cyber-surveillance :)

La

solution #2 est moins coûteuse à mettre en place si le système de contrôle est implanté directement dans la fameuse "

box"

Triple-Play que fournissent tous les FAI français. Et quoi qu'en dise

Rani, peu de gens la remplacent par un modem standard, sous peine de perdre la téléphonie et la télévision. Ce dernier point est d'ailleurs assez surprenant, car il serait assez simple de prendre une carte ATM et d'y ajouter les couches logicielles "qui vont bien" (SIP, etc.) pour récupérer la fonctionnalité

Triple-Play. Ou de modifier une

box existante pour y intégrer un

firmware libre.

Mais la solution #2 est globalement inapplicable, car si elle se sait, tout le monde installera son modem ADSL de secours "spécial téléchargements".

La solution #3 est celle qui semble explorée par HADOPI. Elle présente de nombreux défis techniques qui me semblent impossibles à relever en l'état actuel.

Le système de contrôle peut être

logiciel ou

matériel. Cette dernière solution n'est pas totalement aberrante techniquement, puisque des constructeurs intègrent déjà des solutions comme

CompuTrace, ou un

deuxième système d'exploitation virtualisé, dans leur BIOS. Mais elle imposerait d'acheter un matériel agréé par l'Etat pour accéder à Internet, ce qui est délicat du point de vue de la concurrence ... sauf si les spécifications sont publiques et largement implémentées, ce qui ne va pas se faire en un jour (et probablement jamais).

Et puis en 2009, on voit mal l'Etat distribuer un PC à chaque foyer comme on a pu distribuer des Minitel :) - d'autant qu'il n'existe plus aucun constructeur de matériel français.

Enfin rien ne saurait empêcher un français d'acheter son matériel n'importe où dans la communauté européenne. Il faut donc partir du principe que le matériel connecté n'est pas maitrisé.

Une solution intermédiaire serait de disposer d'un matériel additionnel permettant le contrôle des usages sur tout PC standard. Pourquoi ne pas envisager un crypto-processeur intégré à la future

carte d'identité électronique par exemple ? Les coréens (du Sud) le font bien pour

poster des commentaires sur YouTube (chacun ses problèmes). On peut aussi distribuer un

Globull à chaque français, pour faire travailler l'industrie nationale :)

Notons que le problème de l'authentification ne se pose pas vraiment, puisque le titulaire de la ligne est réputé responsable de toute activité Internet depuis celle-ci, sauf s'il apporte une preuve contraire. Il n'est donc pas nécessaire de déployer du 802.1x avec authentification par carte d'identité à l'échelle de l'Internet français :)

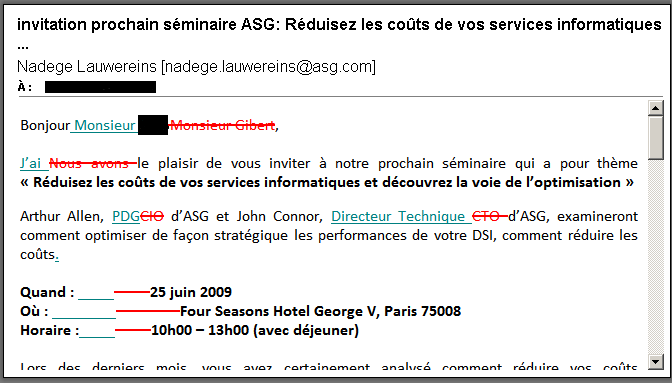

En ce qui concerne l'idée d'un mouchard logiciel, elle est vouée à l'échec pour plein de raisons, dont les principales sont: compatibilité et sécurité.

Tout d'abord des cris d'orfraie ont été entendus du côté de l'Open Source lorsqu'il a été question de fournir un mouchard compatible avec Windows uniquement. Mais il s'agit d'un combat d'arrière-garde, car le système qui va dépasser le PC sous Windows en terme d'unités connectées à Internet c'est ... le

téléphone portable !

Et là, entre Symbian, Windows Mobile, BlackBerry, Android et l'iPhone, cela devient un casse-tête logiciel, d'autant que la plupart de ces plate-formes sont "fermées" aux développements "bas niveau" principalement pour des raisons de ... DRM (notez l'ironie de la situation).

Ensuite d'un point de vue de la

sécurité, l'idée d'un mouchard logiciel laisse rêveur. L'industrie informatique grand public ces 20 dernières années est partie de systèmes non sûrs pour les rendre non sécurisables. En gros,

la sécurité est un échec.

Parmi les catastrophes qui pourraient advenir à ce mouchard logiciel, on peut citer le fait que sa sécurité soient contournée (ce qui lui enlèverait toute valeur probante), qu'il soit victime de bogues logiciels mettant en danger la machine sur laquelle il est installée (ça s'est déjà vu avec les

antivirus), voire qu'il soit détourné de sa fonction première (le

rootkit Sony, ça vous rappelle quelquechose ?).

Et malgré tous les efforts de développement et de certification possibles (que ce soit

CSPN ou

EAL), le

WDK n'est pas écrit en ADA.

La catastrophe majeure serait que le

backoffice de l'infrastructure soit compromis. C'est presque ce qui est arrivé au

gouvernement australien, qui avait mis en place un filtrage du Web.

L'

informatique de confiance est une idée poursuivie par Microsoft depuis longtemps avec le projet Palladium. Bien que Microsoft soit probablement l'acteur le mieux placé pour influencer la sécurité de l'informatique personnelle, une

thread récente sur la liste

Daily Dave démontre encore que la bataille est loin d'être gagnée, et pas seulement pour des raisons techniques.

Microsoft est effectivement en position idéale pour rendre les services de filtrage attendus sur son propre système, entre

Windows Defender (qui pourrait bloquer tout logiciel de téléchargement grand public) et les listes noires intégrées au navigateur Internet Explorer 8. Mais pour des raisons d'image évidentes, je vois mal Microsoft activer une telle infrastructure au service du gouvernement français ...

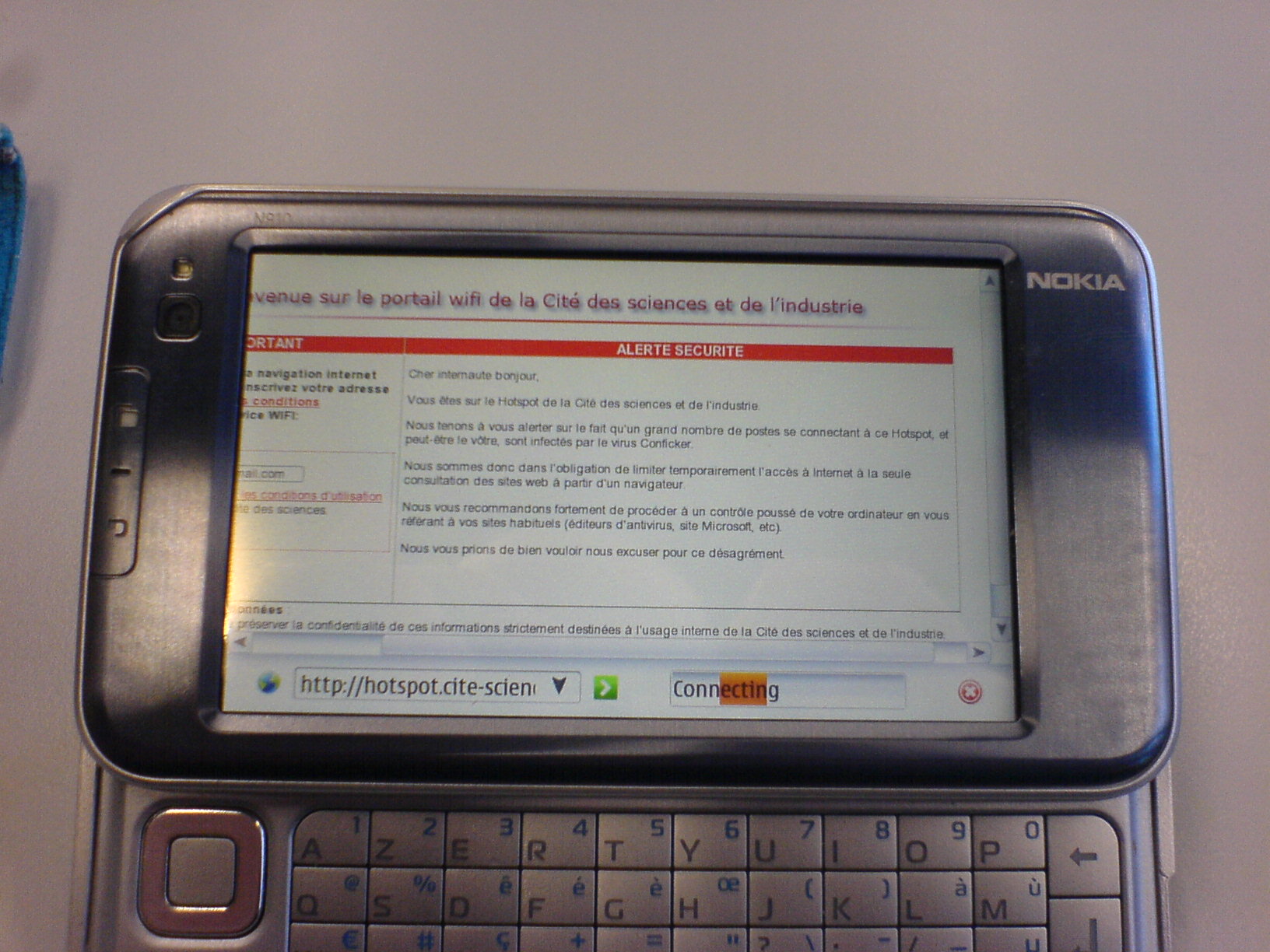

Enfin se pose anecdotiquement le problème du point de connexion. Je ne parle pas des cyber-cafés, car il est facile de les fermer administrativement, ou de leur imposer un système d'accès à Internet comme en Chine.

Je parle de toutes les connexions qui ne sont pas de l'ADSL opéré par un FAI français. Cela inclut les abonnés AOL (dont les proxies Web ne sont pas en France), les utilisateurs de 3G+ (et bientôt 4G) d'un opérateur étranger en

roaming, les utilisateurs du service

FON ou

Neuf WiFi, voire d'un futur

mesh network WiMAX reprenant le concept de feu Paris Sans Fil.

Voilà, je ne doute pas que les commentaires seront nombreux, mais tant qu'ils restent courtois et avisés je suis preneur :)