Le GuWiSe, j'y étais

Pour ceux qui ne le savent pas, GuWiSe = Groupe Utilisateur Windows Server, dont le kick-off meeting avait lieu hier.

Pour résumer, on a eu le droit à une présentation des features de Windows 2008 (aucun scoop par rapport à ce qui est disponible sur Internet ou dans la RC0).

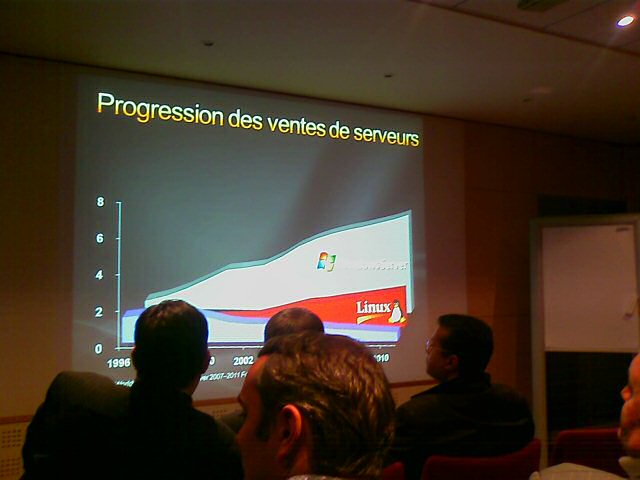

Surtout beaucoup de features marketing telles que le site Windows Server/Compare ou le slide suivant (classique, mais pas forcément faux à en croire NetCraft) :

En gros, j'ai été assez déçu, sachant que les premiers screenshots de Windows 7.0 circulent déjà sur Internet, et qu'on y devine que la version minimale de Windows aura ... une interface texte en ASCII Art !

Maintenant la liste des trucs funs vus ou entendus :

- Microsoft abandonne les interfaces Web pour ses futures interfaces d'administration.

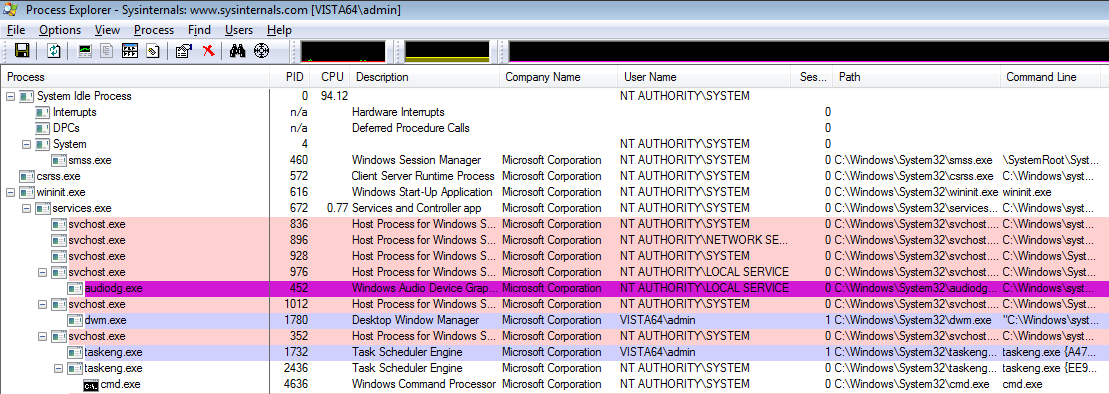

- Les présentateurs utilisent des versions d'éval de Windows Vista (la photo est floue, mais faites-moi confiance).

- Pas de goodies, mais du bon champagne.

- Et surtout, en contemplant la sidebar du présentateur pendant 1 heure, j'ai pu me rendre compte que le gadget "horloge Windows" a un mouvement saccadé assez réaliste. Il arrive même parfois que l'aiguille des secondes se "bloque" !

Du coup il me fallait aller regarder le code source pour confirmer cette impression (les gadgets sont écrits en HTML + JavaScript). Effectivement dans C:\Program Files\Windows Sidebar\Gadgets\Clock.Gadget\en-US\js\clock.js se trouve la fonction responsable de ce comportement, appelée bounceBack() :

if (mySetting.secondsEnabled)

{

s.Rotation = (seconds * 6) + bounceDistance;

setTimeout("bounceBack()", 50);

var secondOffset = secondTimeOffset();

if (secondOffset > 0)

{

newTimeOut = setTimeout("timePerInterval()", secondOffset);

}

else

{

timePerInterval();

}

}

J'aurai au moins appris une chose intéressante hier soir !