Sécurité et espionnage informatique

J’ai donc lu “Sécurité et espionnage informatique – connaissance de la menace APT”.

Je ne vais pas vous faire le profil de l’oeuvre. Si votre chef vous a demandé une synthèse des solutions miracles pour demain … débrouillez vous :)

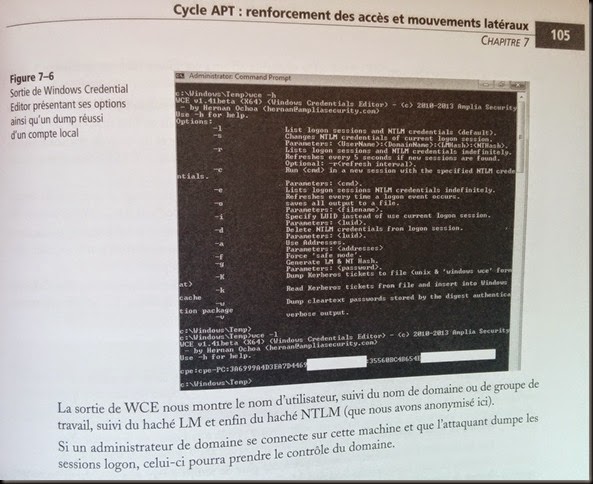

Par contre je vais vous épargner la recopie manuelle des hashes donnés en exemple page 106 – ils ne contiennent rien d’intéressant.

$ john --show hash.txt

borislz:TOTO42:F67AC4C658E4EBA7AAD3B435B51404EE:F116850228DF3C891BB260730A65E78F

cpe:TOTOTOTO42:A466CD4F80A06085A973C7865148EF2E:837DB89C7B7C6444E1D189AFC266F1BE

Non, si vous avez vraiment du temps à perdre, il vaut mieux vous attaquer directement aux hashes donnés page 105: ils ont été “anonymisés” ; ils doivent donc être importants.

Voici ce que ça donne:

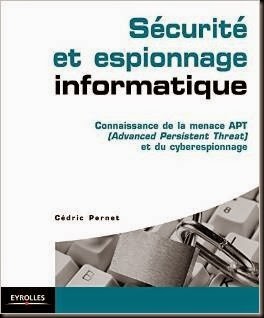

cpe:cpe-PC:3A6999A4D3EA7D4469...:35560bc48654e...

Nous disposons donc du hash LM partiel et du hash NTLM partiel pour le même mot de passe. C’est entièrement suffisant pour retrouver le mot de passe d’origine, sauf collision hautement improbable.

Tout expert sécurité sait que le hash LM se compose de deux demi-hashes totalement indépendants. Ici la première moitié du hash LM est donnée en totalité, l’inversion du demi-hash s’effectue donc instantanément avec John ou n’importe quelle Rainbow Table.

3A6999A4D3EA7D44 –> PCKRD42

Malheureusement le mot de passe est mis en majuscules avant le calcul du hash LM ; il n’est donc pas possible de connaitre la casse réelle à ce stade.

Prenant en compte ce fait, il est désormais possible de compléter le mot de passe jusqu’à tomber sur un hash NTLM commençant par 35560bc48654e (la probabilité d’une collision est pour ainsi dire nulle).

Un simple script Python suffit, car la réponse ne tarde pas à venir:

Pckrd42!:3A6999A4D3EA7D44695109AB020E401C:35560BC48654EF33BD7162C7721BDE8C:::

Ce mot de passe est très intéressant, car il vérifie tous les critères appliqués habituellement en entreprise (mais beaucoup plus rarement chez les particuliers):

- Longueur 8

- Présence de majuscules/minuscules/chiffres/caractères spéciaux

- Deux derniers chiffres ressemblant fortement à un incrément (il s’agit d’une construction universellement appliquée par les utilisateurs lorsqu’un changement régulier de mot de passe est imposé – 42 jours par défaut sous Windows).

S’agirait-il d’une capture d’écran réalisée sur le poste de travail de l’auteur ? Celui-ci ayant changé d’entreprise il y a quelques semaines ; on peut de toute façon espérer que son compte ait été verrouillé et ses accès révoqués :)

6 commentaires:

T'es un grand malade ! :D

1/ "S’agirait-il d’une capture d’écran réalisée sur le poste de travail de l’auteur ?": non, il est pas comme toi, ses conneries il ne les fait pas sur son temps de travail

2/ "ils ont été “anonymisés” ; ils doivent donc être importants.": Oui! Bravo! Tu as officiellement pété le pass d'une VM temporaire!

3/ j'aurais entendu, il y a un peu moins d'un an "Hey xxx, tu crois que si dans mon bouquin je floute des hashs, des blaireaux vont vouloir les décoder? Krkrkr" ... Epic Win \o/

4/ A part ça, très bon trick ;)

newsoft, comment oses-tu t'attaquer à un expert aussi éminent que ce blaireau ?

Le MacDonald de la sécurité informatique a son siege social en France...

Nice troll :-)

TOTO42, TOTOTO42 et Pckrd42!

Je ne pense pas que 42 soit un incrément mais plutôt un choix.

D'autant plus que c'est un nombre au sens particulièrement apprécié par l'auteur.

Enregistrer un commentaire